En période estivale, les sociétés se relâchent et certaines personnes peu scrupuleuses profitent pour tenter des actions de piratage.

Et en ce moment, le phishing (ou l’hameçonnage) est redevenu à la mode et prend des proportions de plus en plus inquiétantes.

Généralement , ce type de piratage concerne plus particulièrement des particuliers mais les TPE voir les PME peuvent aussi être attaquées par ce biais.

Qu’est ce qu’un Phishing ? Quel est son objectif ?

Le phishing (contraction des mots anglais « fishing », en français pêche, et « phreaking », désignant le piratage de lignes téléphoniques), traduit parfois en « hameçonnage », est une technique frauduleuse utilisée par les pirates informatiques pour récupérer des informations auprès d’internautes ou de salariés.

La technique du phishing consiste à exploiter non pas une faille informatique mais la « faille humaine » en dupant les internautes par le biais d’un courrier électronique semblant provenir d’une entreprise de confiance, typiquement une banque, un organisme public ou un site de commerce.

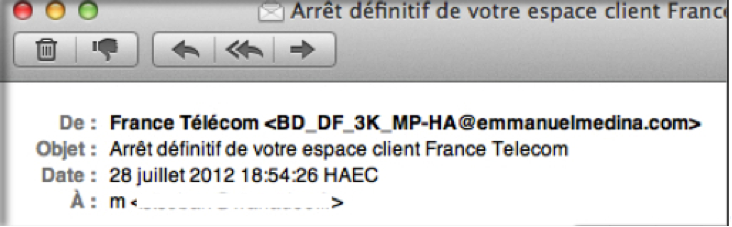

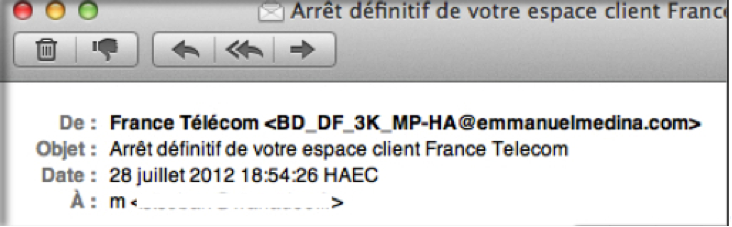

L’émail envoyé par ces pirates usurpe l’identité d’une entreprise et invite le destinataire de l’émail à se connecter en ligne par le biais d’un lien hypertexte :

L’objectif est évidemment de récupérer comptes, mots de passe et informations personnelles, voir même bancaires du destinataire.

Quels sont les modes de protection contre cette attaque?

La seule protection contre ce type d’attaque est la vigilance.

La vigilance sur le format de l’émail :

1 – Vérifier l’adresse de l’expéditeur et du destinataire.

- Une banque, un organisme public ou un commerce n’envoi que rarement un email de demande d’information via un lien URL dans l’émail.

L’expéditeur demande le plus souvent de vous connecter à son site et à vous identifier directement via votre navigateur.

Exemple ci-dessous : Les adresses expéditeurs comme destinataire semblent suspectes. L’email est envoyé à m et, entre crochet, mon adresse email. Une société envoi un email directement à votre adresse sans passer par un pseudonyme.

2 – Regarder le message lui même en vérifiant l’orthographe ou le vocabulaire utilisé.

- Des emails d’hameçonnage sont souvent rédigés avec des fautes d’orthographe ou un vocabulaire peu approprié.

3 – Vérifier si le logo de la société est présent ainsi que les informations légales (N° de RC, Capital, Adresse etc…) qui doivent être identiques à celles envoyées par courrier.

La vigilance sur le lien URL présent dans l’e-mail :

1 – Si vous décidez de cliquer sur le lien de l’email, il est important de vérifier que le site ouvert soit sécurisé. Tous les éléments ci-dessous doivent apparaître :

- L’adresse du site doit commercer par HTTPS (S pour Sécurisé)

- Le logo de l’entreprise doit être présent dans l’adresse URL

- Un cadenas doit être présent à l’affichage de la page Web. (soit sur la barre du haut, soit sur la barre du bas)

Actuellement, deux sociétés sont manipulées pour du Phishing : EDF et Orange.

Orange (et non France Télécom comme indiqué dans l’email du phishing) est informé du problème et demande aux destinataires de renvoyer cet email à l’adresse suivante : abuse@orange.fr

D’ailleurs, vous pouvez retrouver sur le site d’Orange toutes les informations et recommandations sur le phishing : http://assistance.orange.fr/signaler-un-cas-de-phishing-3743.php

EDF a aussi mis en place une note d’information : http://entreprises.edf.com/le-mag-de-l-energie/actualites-et-temoignages/actualies-edf-entreprises-83329.html

Ces notes d’informations vous proposent aussi de exemples de phishing.

Restez donc attentif et vigilant avant de donner des informations confidentielles par email (ou par téléphone).

En cas de doute, contactez l’entreprise « soit disant émettrice », ou votre responsable informatique.