http://m.lesechos.fr/tech-medias/ralentissement-du-trafic-internet-mondial-a-cause-d-une-cyberattaque-0202669494499.htm

http://m.lesechos.fr/tech-medias/ralentissement-du-trafic-internet-mondial-a-cause-d-une-cyberattaque-0202669494499.htm

Category Archives: Internet

Pendant les vacances, la pêche est dangereuse…Alerte au Phishing (ou l’hameçonnage)

En période estivale, les sociétés se relâchent et certaines personnes peu scrupuleuses profitent pour tenter des actions de piratage.

Et en ce moment, le phishing (ou l’hameçonnage) est redevenu à la mode et prend des proportions de plus en plus inquiétantes.

Généralement , ce type de piratage concerne plus particulièrement des particuliers mais les TPE voir les PME peuvent aussi être attaquées par ce biais.

Qu’est ce qu’un Phishing ? Quel est son objectif ?

Le phishing (contraction des mots anglais « fishing », en français pêche, et « phreaking », désignant le piratage de lignes téléphoniques), traduit parfois en « hameçonnage », est une technique frauduleuse utilisée par les pirates informatiques pour récupérer des informations auprès d’internautes ou de salariés.

La technique du phishing consiste à exploiter non pas une faille informatique mais la « faille humaine » en dupant les internautes par le biais d’un courrier électronique semblant provenir d’une entreprise de confiance, typiquement une banque, un organisme public ou un site de commerce.

L’émail envoyé par ces pirates usurpe l’identité d’une entreprise et invite le destinataire de l’émail à se connecter en ligne par le biais d’un lien hypertexte :

L’objectif est évidemment de récupérer comptes, mots de passe et informations personnelles, voir même bancaires du destinataire.

Quels sont les modes de protection contre cette attaque?

La seule protection contre ce type d’attaque est la vigilance.

La vigilance sur le format de l’émail :

1 – Vérifier l’adresse de l’expéditeur et du destinataire.

- Une banque, un organisme public ou un commerce n’envoi que rarement un email de demande d’information via un lien URL dans l’émail.

L’expéditeur demande le plus souvent de vous connecter à son site et à vous identifier directement via votre navigateur.

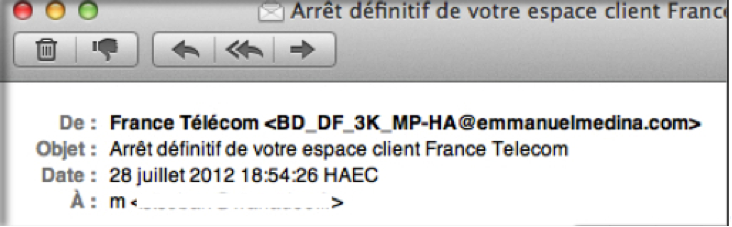

Exemple ci-dessous : Les adresses expéditeurs comme destinataire semblent suspectes. L’email est envoyé à m et, entre crochet, mon adresse email. Une société envoi un email directement à votre adresse sans passer par un pseudonyme.

2 – Regarder le message lui même en vérifiant l’orthographe ou le vocabulaire utilisé.

- Des emails d’hameçonnage sont souvent rédigés avec des fautes d’orthographe ou un vocabulaire peu approprié.

3 – Vérifier si le logo de la société est présent ainsi que les informations légales (N° de RC, Capital, Adresse etc…) qui doivent être identiques à celles envoyées par courrier.

La vigilance sur le lien URL présent dans l’e-mail :

1 – Si vous décidez de cliquer sur le lien de l’email, il est important de vérifier que le site ouvert soit sécurisé. Tous les éléments ci-dessous doivent apparaître :

- L’adresse du site doit commercer par HTTPS (S pour Sécurisé)

- Le logo de l’entreprise doit être présent dans l’adresse URL

- Un cadenas doit être présent à l’affichage de la page Web. (soit sur la barre du haut, soit sur la barre du bas)

Actuellement, deux sociétés sont manipulées pour du Phishing : EDF et Orange.

Orange (et non France Télécom comme indiqué dans l’email du phishing) est informé du problème et demande aux destinataires de renvoyer cet email à l’adresse suivante : abuse@orange.fr

D’ailleurs, vous pouvez retrouver sur le site d’Orange toutes les informations et recommandations sur le phishing : http://assistance.orange.fr/signaler-un-cas-de-phishing-3743.php

EDF a aussi mis en place une note d’information : http://entreprises.edf.com/le-mag-de-l-energie/actualites-et-temoignages/actualies-edf-entreprises-83329.html

Ces notes d’informations vous proposent aussi de exemples de phishing.

Restez donc attentif et vigilant avant de donner des informations confidentielles par email (ou par téléphone).

En cas de doute, contactez l’entreprise « soit disant émettrice », ou votre responsable informatique.

Le Virus Flamer est maintenant détectable sur vos ordinateurs

Flamer, également connu sous le nom de Skywiper, est un virus qui peut dérober des données, copier des mots de passe, enregistrer des conversations vocales, créer des captures d’écran et même recueillir des informations sur les appareils Bluetooth situés à proximité de l’ordinateur infecté.

Flamer, également connu sous le nom de Skywiper, est un virus qui peut dérober des données, copier des mots de passe, enregistrer des conversations vocales, créer des captures d’écran et même recueillir des informations sur les appareils Bluetooth situés à proximité de l’ordinateur infecté.

Flamer n’est pas un simple outil d’espionnage, mais plutôt une « boîte à outils » complète sous le contrôle d’attaquants. En termes de taille de fichier, c’est le plus gros outil d’attaque connu à ce jour. En raison de sa taille, il faudra sans doute plusieurs semaines d’analyse aux chercheurs pour découvrir toutes ses fonctions.

Il aurait (le conditionnel est à utiliser dans ce cas) été créé par « un groupe de spécialistes, organisé et financé » donc, en d’autres termes un ou plusieurs Etats, grandes Organisations ou Sociétés.

Il est en activité depuis au moins cinq ans et a été retrouvé principalement au Moyen Orient (Cisjordanie, Liban, Iran) mais aussi en Autriche, à Hong Kong, en Russie ou aux Emirats Arabes Unis.

Vous pouvez télécharger un outil permettant de détecter ce « Ver » et de l’éradiquer grâce à l’action de la société BitDéfender, éditeur spécialisé dans la sécurité Informatique.

Il semble cependant que le virus ait reçu un « ordre de désinstallation » afin d’être présent sur plus aucun PC, et donc, de ne pas être analysé en profondeur par des experts. De plus, il n’est pas reconnu que ce virus attaquerait les ordinateurs Mac.

Actualité du 1er Trimestre 2011 : Les attaques sur Android, Facebook et Anonymous ont été importantes (Avril 2011)

Les trois premiers mois de l’année ont été marqués par trois incidents majeurs en matière de sécurité : L’attaque contre les smartphones Android via la boutique officielle Android Market, des malveillances informatiques sur des comptes Facebook, et l’attaque du groupe d’hacker « Anonymous » sur une société Américaine – HBGary Fédéral – travaillant dans le domaine de la Sécurité pour, entre autre, le Gouvernement Fédéral Américain.

Mais intéressons nous uniquement aux deux attaques concernant Android Market et Facebook.

L’attaque contre Android Market a été très simple à mettre en place : Il a suffit d’insérer dans cet outil propre aux Smartphone Android des applications contenant un cheval de Troie, qui importé sur les téléphones portables, pouvait dérober des informations personnelles et télécharger automatiquement d’autres applications à l’insu de l’utilisateur.

Evidement, Google (propriétaire d’Android) a immédiatement supprimé en quelques jours les applications du « Market » et des téléphones portables infectés. Cette attaque pose cependant la question sur la confidentialité des données sur Smartphones et sur l’utilisation de ces téléphones dans le monde de l’entreprise.

A l’identique des outils de messagerie et d’internet ou il est fortement conseillé de mettre en place une charte d’utilisation pour les salariés, l’utilisation des Smartphones en entreprise doit être assujettie à ces mêmes règles de fonctionnement et de sécurité.

L’affaire de piratage sur Facebook provient d’un jeune Américain ayant utilisé les informations publiques des profils Facebook pour « mettre la main sur les comptes de messagerie (de diverses personnes). Une fois qu’il avait obtenu l’accès à la messagerie de ses victimes, il recherchait des informations personnelles et des photos confidentielles qu’il pourrait utiliser pour les faire chanter » (Cf Note d’information sur le rapport PandaLabs – Avril 2011).

Facebook est un outil de plus en plus utilisé dans la communication des entreprises. Cette attaque montre la nécessité d’être prudent sur le type d’information posté sur ce réseau social et de diriger, voir d’interdire, la communication des salariés sur le compte privé de l’entreprise.

Ref : Rapport trimestriel Année 2011 de Pandalabs

Découverte de faux certificats sur des sites de communication majeurs. (Mars 2011)

Alerte officielle émise par COMODO – Organisme Américain créateur à la demande de certificats.

Qu’est ce qu’un certificat ? Quelle est sa fonction ?

Un certificat est une carte d’identité d’un site publique. Il s’installe, après votre accord, sur votre ordinateur afin de sécuriser la connexion au site auquel elle appartient.

Il est composé, entre autre, d’une clé comprenant chiffres et lettres, du nom du propriétaire, d’une durée (date de début et de fin), qui via la fonction de hachage crée une empreinte unique et privée gérée par l’autorité de régulation des certificats (ARCEP). Celle ci est chargée de délivrer les certificats, de leurs donner une date de péremption et de les révoquer en cas ou (soit constatation d’une fraude ou sur demande du propriétaire).

Dans le monde professionnel, les certificats sont principalement utilisés pour toutes les connexions des entreprises vers les sites marchands ou bancaires.

Quelle est la fraude constatée ainsi que ses conséquences ?

Une personne serait parvenue à générer neuf vrais-faux certificats pour des domaines majeurs (Google Mail, Yahoo, Live.com, addons.mozilla.org et Skype notamment…). Cela signifie que l’attaquant est en mesure de remplacer tous ces sites par des copies parfaites. Les utilisateurs qui s’y connecteraient de manière sécurisée (via HTTPS) seraient alors dans l’incapacité de faire la différence entre le vrai site et sa copie contrôlée par l’attaquant.

Comodo a annoncé avoir détecté la fraude et révoqué les certificats concernés en quelques heures.

En conclusion :

La conséquence immédiate est minime car l’attaque ne concerne que des sites de communication. Par contre, cette attaque signifie que la sécurité des certificats pour les transactions B to B et bancaires ne seraient plus assurées avec ce type de technologie…

La liste des domaines usurpés :

addons.mozilla.org / login.live.com / mail.google.com / www.google.com / login.yahoo.com / login.skype.com / global trustee

- Détail de l’alerte officielle ci dessous : http://www.comodo.com/Comodo-Fraud-Incident-2011-03-23.html